प्रकाशित

यदि आपको अन्य कंप्यूटरों को दूरस्थ रूप से प्रबंधित करने के लिए लिनक्स में एसएसएच का उपयोग करने की आवश्यकता है, तो यह मार्गदर्शिका आपको ऐसा करने में मदद करेगी।

आज के परस्पर जुड़े परिदृश्य में, विभिन्न भौगोलिक स्थानों से कंप्यूटरों को प्रबंधित करने की क्षमता विलासिता से बढ़कर आवश्यकता बन गई है। ऐसा करने के कई तरीके हैं, जो उपयोग में आने वाले ऑपरेटिंग सिस्टम पर निर्भर करता है। के लिए लिनक्स आधारित सिस्टमअपने पीसी को दूरस्थ रूप से प्रबंधित करने का सबसे आम और सबसे सुरक्षित तरीका का उपयोग करना है एसएसएच (या सुरक्षित खोल).

आइए जानें कि अन्य कंप्यूटरों से कनेक्ट करने के लिए लिनक्स पर एसएसएच का उपयोग कैसे करें।

आवश्यक प्रथम कदम

इससे पहले कि आप SSH के साथ किसी अन्य Linux कंप्यूटर से सफलतापूर्वक कनेक्ट हो सकें, आपको निम्नलिखित शर्तें पूरी करनी होंगी:

- लक्ष्य कंप्यूटर चालू रहना चाहिए और नेटवर्क से जुड़ा रहना चाहिए।

- आवश्यक क्लाइंट और सर्वर सॉफ़्टवेयर स्थापित और सक्रिय होना चाहिए।

- आपको लक्ष्य मशीन का आईपी पता या होस्टनाम जानना होगा।

- रिमोट एक्सेस के लिए उचित अनुमतियाँ मौजूद होनी चाहिए।

- दूरस्थ कंप्यूटर पर फ़ायरवॉल कॉन्फ़िगरेशन आवश्यक है आने वाले कनेक्शन की अनुमति दें.

यदि आप अपनी वेब होस्टिंग कंपनी द्वारा संचालित लिनक्स कंप्यूटर का उपयोग कर रहे हैं, तो उन्हें पहले से ही इन सभी बातों का ध्यान रखना चाहिए था। इसके बाद, आपको अपने लिनक्स कंप्यूटर पर कुछ बुनियादी सॉफ़्टवेयर इंस्टॉलेशन करना पड़ सकता है।

Linux पर SSH का उपयोग करना: एक व्यावहारिक मार्गदर्शिका

एक कार्यात्मक SSH कनेक्शन स्थापित करने के लिए क्लाइंट और सर्वर सॉफ़्टवेयर मॉड्यूल दोनों की आवश्यकता होती है। ओपनएसएसएच एक के रूप में कार्य करता है ओपन-सोर्स विकल्प मुख्यतः Linux प्लेटफ़ॉर्म के लिए.

उचित ओपनएसएसएच क्लाइंट स्थापित करने के लिए, आपको अपनी स्थानीय मशीन पर टर्मिनल एक्सेस की आवश्यकता होगी। ध्यान दें कि उबंटू सिस्टम में पूर्व-स्थापित एसएसएच सर्वर का अभाव है।

ओपनएसएसएच क्लाइंट स्थापित करना

इंस्टॉलेशन प्रक्रिया में जाने से पहले, आपको यह सुनिश्चित करना चाहिए कि एसएसएच क्लाइंट पहले से ही वहां नहीं है। ऐसा करने के लिए, बस एक टर्मिनल विंडो खोलें. आप या तो "टर्मिनल" खोज सकते हैं या दबा सकते हैं Ctrl + Alt + t आपके कीबोर्ड पर.

एक बार अपनी टर्मिनल विंडो में, निम्नलिखित टाइप करके SSH क्लाइंट की उपस्थिति का परीक्षण करें:

$ ssh

यदि लिनक्स कंप्यूटर में SSH क्लाइंट पहले से स्थापित है, तो आपको स्क्रीन पर स्क्रॉल करते हुए निम्नलिखित जानकारी दिखाई देगी।

usage: ssh [-46AaCfGgKkMNnqsTtVvXxYy] [-B bind_interface] [-b bind_address] [-c cipher_spec] [-D [bind_address:]port] [-E log_file] [-e escape_char] [-F configfile] [-I pkcs11] [-i identity_file] [-J [user@]host[:port]] [-L address] [-l login_name] [-m mac_spec] [-O ctl_cmd] [-o option] [-p port] [-Q query_option] [-R address] [-S ctl_path] [-W host: port] [-w local_tun[:remote_tun]] destination [command [argument ...]]

यदि, इसके बजाय, आपको फ़ाइल नहीं मिलने के बारे में शिकायत मिलती है, तो आपको ओपनएसएसएच क्लाइंट इंस्टॉलेशन के साथ आगे बढ़ना होगा। सौभाग्य से, यह काफी सरल है.

उबंटू और अन्य डेबियन-आधारित इंस्टॉलेशन पर, टर्मिनल में बस निम्नलिखित कमांड चलाएँ:

$ sudo apt install openssh-client

यदि आप फेडोरा चला रहे हैं या एक और वितरण जो उपयोग करता है स्वादिष्ट के बजाय अपार्ट, बस यह आदेश चलाएँ:

$ sudo yum -y install openssh-clients

नए फेडोरा सिस्टम का उपयोग किया जा सकता है डीएनएफ बजाय। यदि यह आपके जैसा लगता है, तो जादुई आदेश यह है:

$ sudo dnf install -y openssh-clients

ऑन-स्क्रीन निर्देशों का पालन करें, और आप कुछ ही समय में वहां पहुंच जाएंगे।

SSH कनेक्शन प्रारंभ करना

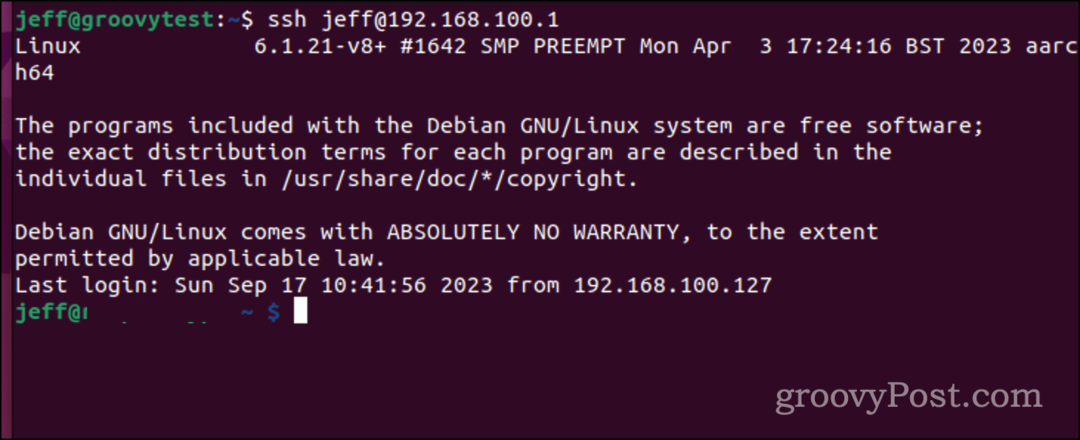

एक बार जब आप यह सुनिश्चित कर लें कि आपके लिनक्स कंप्यूटर पर एसएसएच क्लाइंट स्थापित है, तो उस पहले कनेक्शन को बंद करने का समय आ गया है। जब आप अभी भी टर्मिनल विंडो में हों, तो निम्न आदेश जारी करें:

$ ssh username@host_ip_address

यदि उपयोगकर्ता नाम स्थानीय और दूरस्थ मशीनों से मेल खाते हैं, तो बस दर्ज करें:

$ ssh host_ip_address

जब आप पहली बार कनेक्ट होंगे, तो आपसे तुरंत पूछा जाएगा कि क्या आप अज्ञात कंप्यूटर से कनेक्ट करना जारी रखना चाहते हैं। इस बिंदु पर, टाइप करें हाँ और जारी रखने के लिए।

अपना पासवर्ड दर्ज करें, यह समझते हुए कि प्रवेश के दौरान आपको कोई ऑन-स्क्रीन फीडबैक नहीं मिलेगा। एक बार हो जाने के बाद, आपको रिमोट सर्वर में लॉग इन होना चाहिए और सबसे पहले उस कंप्यूटर पर आपको जो भी कार्य करने की आवश्यकता है उसे करना शुरू कर सकते हैं।

एसएसएच को समझना: एक उच्च स्तरीय अवलोकन

सिक्योर शेल, या एसएसएच - जिसे कभी-कभी सिक्योर सॉकेट शेल के रूप में जाना जाता है - एक प्रोटोकॉल है जो टेक्स्ट-आधारित इंटरफ़ेस के माध्यम से दूरस्थ सर्वर या कंप्यूटर से सुरक्षित कनेक्टिविटी को सक्षम बनाता है।

एक सुरक्षित एसएसएच चैनल को प्रमाणित करने पर, एक शेल सत्र आरंभ होता है, जो आपकी स्थानीय मशीन से कमांड-लाइन इंटरैक्शन की अनुमति देता है।

यह प्रोटोकॉल सिस्टम और नेटवर्क प्रशासकों के साथ-साथ सुरक्षित रिमोट मशीन प्रबंधन की आवश्यकता वाले किसी भी व्यक्ति द्वारा प्रसिद्ध और पसंद किया जाता है।

एसएसएच कार्यक्षमता के यांत्रिकी

SSH चैनल स्थापित करने के लिए दो महत्वपूर्ण घटकों का सहयोग अनिवार्य है: एक क्लाइंट-साइड एप्लिकेशन और उसका सर्वर-साइड समकक्ष। क्लाइंट एप्लिकेशन दूरस्थ होस्ट क्रेडेंशियल प्रदान करके कनेक्शन आरंभ करता है।

यदि सत्यापित हो, तो सॉफ़्टवेयर दो कंप्यूटरों के बीच एक एन्क्रिप्टेड चैनल बनाता है। रिमोट मशीन पर, एक एसएसएच डेमॉन संभावित कनेक्शन अनुरोधों के लिए एक निर्दिष्ट टीसीपी/आईपी पोर्ट को लगातार स्कैन करता है।

प्राप्त होने पर, डेमॉन अपने सॉफ़्टवेयर और प्रोटोकॉल क्षमताओं को बताता है, और दोनों संस्थाएँ पहचान डेटा की अदला-बदली करती हैं। यदि क्रेडेंशियल मेल खाते हैं, तो एक एन्क्रिप्टेड सत्र शुरू होता है, मुख्य रूप से एसएसएच प्रोटोकॉल संस्करण 2 के माध्यम से।

उन्नत एसएसएच उपयोग: पासवर्ड दर्ज करने से बचने के लिए अपनी एन्क्रिप्शन कुंजी संग्रहीत करना

अब, मान लीजिए कि आप इससे बचना चाहते हैं अपना कूटशब्द भरें हर बार जब आप किसी दूरस्थ सर्वर में लॉग इन करते हैं। किसी अन्य कंप्यूटर से सुरक्षित, पासवर्ड-मुक्त कनेक्शन के लिए, SSH (सिक्योर शेल) कुंजी अपरिहार्य है।

हो सकता है कि आपके पास पहले से ही ऐसी कुंजी हो, लेकिन एक नई कुंजी बनाना कभी भी बुरा विचार नहीं है। आपके स्थानीय कंप्यूटर पर उत्पन्न होने वाली, एक SSH कुंजी को दो अलग-अलग तत्वों में विभाजित किया जाता है: एक गोपनीय, निजी कुंजी - जिसे कभी प्रकट नहीं किया जाना चाहिए - और इसका सार्वजनिक समकक्ष। यह सार्वजनिक कुंजी तब किसी भी दूरस्थ सिस्टम पर प्रसारित की जाती है जिसमें आपको लॉग इन करने की आवश्यकता होती है।

कुछ लोग रिमोट सिस्टम लॉगिन से लेकर GitLab तक कई अनुप्रयोगों के लिए एक SSH कुंजी का विकल्प चुन सकते हैं। आप कह सकते हैं कि उन सभी पर शासन करने की एक कुंजी। हालाँकि, मेरा दृष्टिकोण अधिक विस्तृत है। मैं विभिन्न कुंजियों का उपयोग करता हूं, प्रत्येक को कार्यों के एक विशिष्ट उपसमूह के लिए डिज़ाइन किया गया है।

उदाहरण के लिए, मैं अपने होम नेटवर्क के भीतर स्थानीय मशीनों के लिए एक समर्पित कुंजी का उपयोग करता हूं, जो एक और विशेष कुंजी है मेरे प्रशासन के अंतर्गत वेब सर्वरों के लिए कुंजी, और Git के साथ इंटरैक्ट करने के लिए एक और अनूठी कुंजी मेज़बान

एक नई SSH कुंजी जोड़ी बनाना

यहां बताया गया है कि आप एक नई SSH कुंजी कैसे बना सकते हैं और फिर इसे उस दूरस्थ सर्वर पर कॉपी कर सकते हैं जिसके लिए आप इसका उपयोग करना चाहते हैं। सबसे पहले, कुंजी का उपयोग करके बनाएं ssh-keygen.

$ ssh-keygen -t ed25519 -f /.ssh/lan

झंडा -टी बनाने के लिए कुंजी के प्रकार को निर्दिष्ट करता है, यह सुनिश्चित करते हुए कि एन्क्रिप्शन डिफ़ॉल्ट से अधिक है। -एफ ध्वज कुंजी का फ़ाइल नाम और स्थान निर्धारित करता है।

जब आप यह आदेश जारी करते हैं, तो आपको कुंजी के लिए एक पासवर्ड बनाने के लिए कहा जाएगा। यदि आप इसे सेट करते हैं तो वह पासवर्ड स्थानीय रहता है और पूरे नेटवर्क पर नहीं भेजा जाता है।

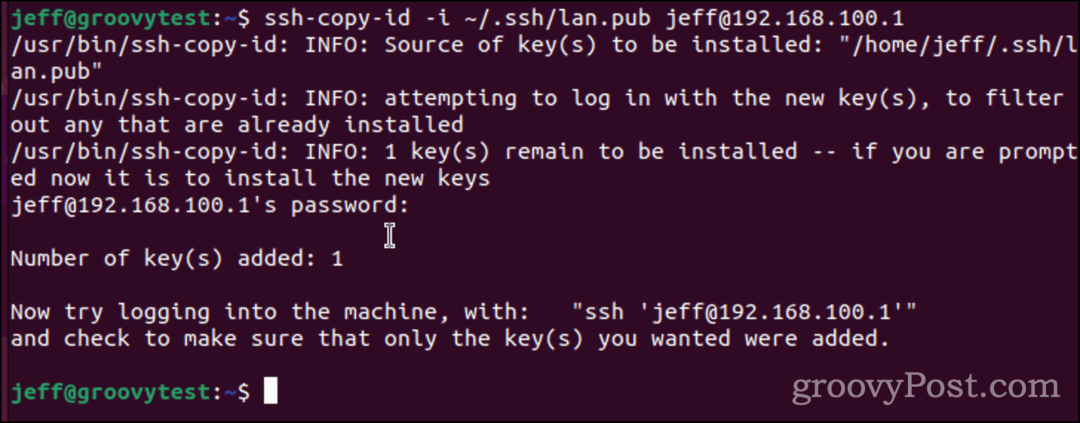

आपकी SSH कुंजी को रिमोट सर्वर पर भेजना

इसके बाद, आपको उस सुरक्षा कुंजी को दूरस्थ सर्वर पर भेजना होगा। इसे पूरा करने के लिए, बस यह आदेश जारी करें:

$ ssh-copy-id -i /.ssh/lan.pub user@host_ip_address

रिमोट होस्ट पर आपसे आपका लॉगिन पासवर्ड मांगा जाएगा। हालाँकि, एक बार प्रक्रिया पूरी हो जाने पर, आपकी कुंजी उस कंप्यूटर पर स्थापित कर दी जाएगी।

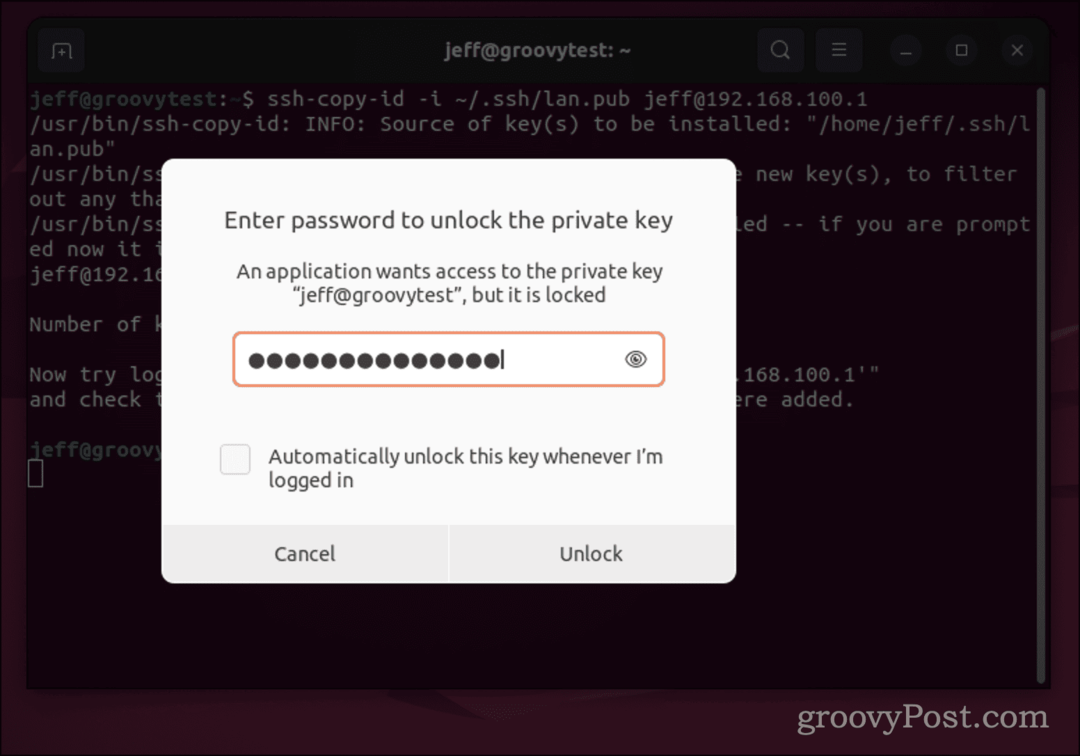

आपको दूरस्थ कंप्यूटर में लॉग इन करने का प्रयास करके परीक्षण करना चाहिए। जब आप रिमोट होस्ट में फिर से ssh करते हैं, तो आपसे कुंजी के लिए पासफ़्रेज़ मांगा जाएगा, यदि आप एक सेट करते हैं। याद रखें, यह आपका लॉगिन पासवर्ड नहीं है। यह उस SSH कुंजी के लिए विशिष्ट पासफ़्रेज़ है।

लिनक्स सहित कई वितरणों पर, यह पासफ़्रेज़ प्रॉम्प्ट एक संवाद बॉक्स के रूप में खुलेगा। जैसा कि आप नीचे दिए गए उदाहरण से देख सकते हैं, लिनक्स कंप्यूटर को पासफ़्रेज़ याद रखने के लिए आप एक बॉक्स को चेक कर सकते हैं। हालाँकि, इससे कुंजी की सुरक्षा कम हो जाएगी।

एक बार जब आप अपनी SSH कुंजी के लिए पासफ़्रेज़ दर्ज कर लेते हैं, तो आपको इसे तब तक दोबारा टाइप नहीं करना चाहिए जब तक कि आप स्थानीय कंप्यूटर से लॉग आउट न हो जाएं।

एसएसएच का उपयोग करने के अन्य तरीके

यह सब हो जाने के बाद, आप अन्य लिनक्स या यूनिक्स-आधारित कंप्यूटरों तक दूरस्थ पहुंच के लिए एसएसएच का उपयोग करने के लिए तैयार हैं। बेशक, यह सब कमांड प्रॉम्प्ट तक पहुँचने के बारे में नहीं है।

SSH में FTP का उपयोग किए बिना कंप्यूटरों के बीच फ़ाइलों को स्थानांतरित करने का एक सुरक्षित तरीका भी शामिल है। आप सिक्योर कॉपी या एससीपी का उपयोग कर सकते हैं उन फ़ाइलों को इधर-उधर ले जाएँ. यदि आप Windows 11 उपयोगकर्ता हैं और SSH का उपयोग करना चाहते हैं, तो आप भाग्यशाली हैं क्योंकि क्लाइंट पहले से इंस्टॉल है। तुम कर सकते हो यहां तक कि उत्पन्न करें और उपयोग भी करें विंडोज़ 11 में SSH कुंजियाँ।